Po zaimplementowaniu systemu do zarządzania tożsamościami i dostępami niezwykle istotne jest, aby przestrzegać jednej fundamentalnej zasady:

Po to system został wdrożony, aby w nim odbywały się wszelkie procesy związane z udzielaniem dostępów lub ze zmianą zakresu tych dostępów dla wybranych osób

Nieprzestrzeganie tej zasady będzie widoczne przy audytach weryfikacji uprawnień i stanu dostępów, jakie przeprowadzane są w systemach IAM. Dzieje się tak dzięki możliwości porównania danych zgromadzonych w IAM (zatwierdzone uprawnienia, wnioski nadania i modyfikacji uprawnień) z wygenerowanym raportem uprawnień otrzymanym z innego systemu dziedzinowego, np. z systemu HR-owego.

Dla właściwej metodyki postępowania istotne jest, aby stworzyć jasne procedury eliminujące próby dokonania zmian uprawnień innymi ścieżkami niż poprzez system.

System do zarządzania tożsamością i dostępami jak np. stworzony przez Uniteam IAM.U, cyklicznie synchronizuje się z innymi systemami dziedzinowymi organizacji, pobierając dane o nowych użytkownikach lub zmianie ich statusu.

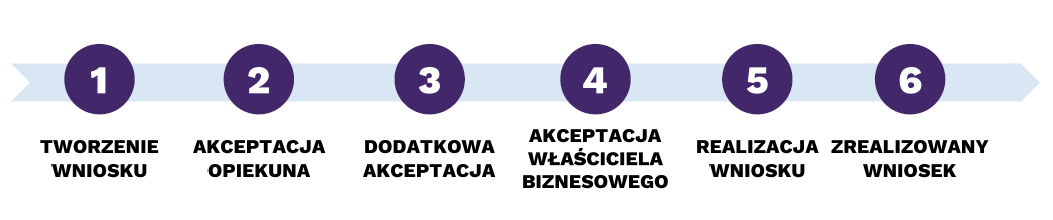

Etapy procesowania wniosków w IAM.U

W systemie do zarządzania tożsamościami i dostępami, jeśli chcemy otrzymać nowe uprawnienia lub mieć założone konto w konkretnym systemie dziedzinowym musimy złożyć wniosek dostępowy, który w zależności od wymagań biznesowych przechodzi przez kilka etapów akceptacji.

Przykład: zostałeś zatrudniony w firmie i potrzebujesz dostępu np. do takiego oprogramowania, jakim jest Jira. Zgłaszasz wniosek dostępowy poprzez wykorzystanie systemu do zarządzania tożsamościami i dostępami (IAM). Następnie taki wniosek zostaje skierowany do twojego przełożonego, czy do innych osób, które powinny wyrazić na to zgodę zgodnie z procedurami, jakie określił klient biznesowy. To biznes decyduje, jakie dostępy do zasobów przyznawać osobom pełniącym konkretne funkcje.

Oczywiście na pierwszym etapie zatrudnienia możesz w ogóle nie mieć dostępu do żadnego systemu, w tym także do systemu IAM/IdM, więc zazwyczaj tego typu działania podejmuje twój przełożony lub osoba, która czuwa nad całym procesem onboardingu.

Sam proces nadawania dostępów może się odbywać automatycznie, aczkolwiek nie zawsze. Czasami wniosek o przydzielenie dostępów przetwarzany jest manualnie przez administratora realizującego wnioski w danym systemie dziedzinowym, któremu wyświetli się w systemie wiadomość z taką informacją.

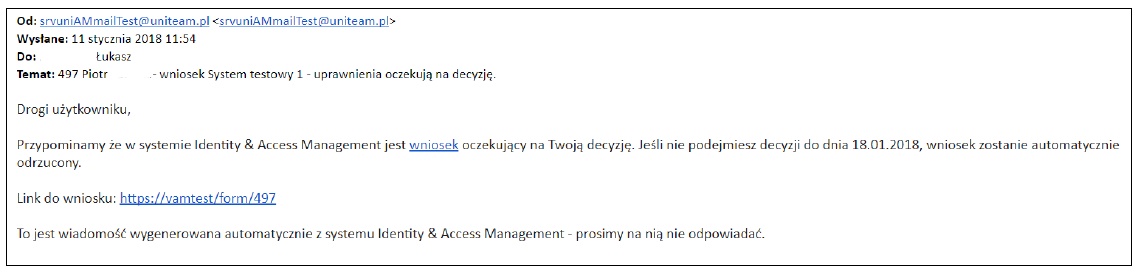

Trzeba mieć na uwadze, że system automatycznie (drogą elektroniczną poprzez e-mail) przypomina osobom decyzyjnym o wniosku czekającym na weryfikację. Timery, powiadomienia i przypomnienia są w pełni konfigurowalne i niezwykle istotne z punktu widzenia płynności procesów w organizacji.

Rys. 1. Przykład powiadomienia elektronicznego. W systemie IAM.U do zarządzania tożsamościami i dostępem wykorzystano elastyczny mechanizm budowy treści opierający się na języku HTML i zmiennych procesowych.

Weryfikacja niezgodności w systemie IAM.U

Najczęściej niezgodności występują pomiędzy zatwierdzonymi w IAM.U uprawnieniami, a konfiguracją uprawnień użytkowników w systemach docelowych. Za pomocą IAM.U, systemu do zarządzania tożsamościami i dostępami, jesteśmy w stanie wykonać rekoncyliację poprzez porównanie danych w celu znalezienia rozbieżności.

Jeśli przykładowo Jan Kowalski ma w naszym systemie uprawnienie A, a zarazem w systemie dziedzinowym ma uprawnienia A i B, to osoba dokonująca tego przeglądu podejmuje decyzję, w jaki sposób wyrównać ten stan uprawnień. Może tego dokonać poprzez zabranie dostępu lub po prostu odnotować fakt posiadania tych uprawnień w systemie do zarządzania tożsamościami i dostępami.

Takie wyrównanie odbywa się oczywiście także w drodze sporządzenia wniosków, nawet jeśli dotyczy to wstecznej legalizacji przydzielonych uprawnień. W systemie do zarządzania tożsamościami i dostępami administrator systemu dziedzinowego widzi, jakie uprawnienia powinien nadać lub jakie uprawnienia powinien ograniczyć konkretnej osobie.

Uwierzytelnianie w Active Directory

Dział bezpieczeństwa, udzielając zgody na dostęp do określonych zasobów lub systemów dziedzinowych, korzysta zazwyczaj z usług katalogowych, np. Active Directory lub z systemów bazodanowych.

W ramach usługi katalogowej Active Directory tworzy się konkretne grupy odpowiadające dostępom do uprawnień danego systemu dziedzinowego i w razie potrzeby dodaje się lub usuwa do nich użytkowników.

Provisioning, czyli realizacja wniosku

Provisioning czy inaczej realizacja (tutaj w kontekście systemu IAM) oznacza faktyczne wprowadzenie wyznaczonych zmian w systemie dziedzinowym. Provisioning możemy przeprowadzić na dwa sposoby: automatycznie i manualnie.

System IAM.U automatycznie wywołuje Active Directory określoną komendą, dotyczącą udzielenia lub odebrania dostępu konkretnej osobie, a następnie wyświetla potwierdzenie, że dostęp został udzielony lub ograniczony.

Jeśli na przykład w systemie IAM.U został złożony wniosek o dostęp do aplikacji Jira z konkretnym poziomem uprawnień dla jakiegoś użytkownika, to zaczyna on być procedowany w naszym systemie i w momencie realizacji wniosku (po uzyskaniu wszystkich akceptacji) system automatycznie kieruje do Active Directory informację:

Dodaj użytkownika o loginie JK do grup Y i X

O provisioningu manualnym mówimy wtedy, gdy administrator systemu IAM lokalizuje wniosek, który został złożony w systemie i sam decyduje, co z nim zrobić. Łączy się z Active Directory i ręcznie dodaje użytkownika do grupy odpowiadającej danemu uprawnieniu, a następnie również manualnie odnotowuje ten fakt w systemie IAM (potwierdza realizację wniosku).

To, czy decydujemy się w naszym systemie IAM na automatyczny lub manualny provisioning zależy od indywidualnego życzenia klienta (administratora systemu dziedzinowego). Decyzje takie podejmuje się na podstawie przeprowadzonych analiz i zasadności biznesowej.

Czasami w utrzymaniu operacyjnym zyski wynikające z automatyzacji provisioningu są zbyt niskie w stosunku do kosztu budowy i

nterfejsu, a to wskazuje na konieczność realizacji manualnej.

Wygaszanie uprawnień

Informacja o tym, że ktoś zmienił stanowisko, został zwolniony lub przesunięty na inne stanowisko, jest oznaczona w źródłowym systemie HR z którego system IAM.U pobiera informacje o osobach.

Dzieje się tak za sprawą procesu synchronizacji statusu danej osoby z systemem źródłowym (synchronizacja z zewnętrznymi źródłami danych o tożsamościach, a także danymi zarejestrowanymi bezpośrednio w IAM.U).

System do zarządzania tożsamościami i dostępami IAM.U zaprojektowany w Uniteam wykrywa fakt, że konkretna osoba ma inny status (aktywny/nieaktywny) lub zmieniły się jej warunki zatrudnienia, albo jednostka organizacyjna. W przypadku systemu IAM.U synchronizacja systemem z HR odbywa się co 2 godziny między 9:00 a 17:00.

Wszystkie zmiany w obszarze zarządzania tożsamością i dostępami określane są mianem eventów (“zdarzenia”), wykrywanych ramach synchronizacji cyklicznej. Obsługę tych eventów nazywamy procesem recertyfikacji.

Proces recertyfikacji, czyli automatycznego zarządzania użytkownikiem, daje nam możliwość dynamicznego reagowania na to, co się dzieje w otoczeniu zewnętrznym. Jeśli wystąpi zdarzenie, system weryfikuje konkretnego użytkownika, czy ma jakieś złożone wnioski i jakie ma przypisane uprawnienia, wystawia wnioski różnego typu (otwarcia, modyfikacji, zamknięcia konta) lub przepisuje uprawnienia, a także wystawia wnioski o przedłużenie uprawnień.

Wnioski wystawiane są automatycznie i zgodnie z zaplanowaną ścieżką. Administrator systemu do

zarządzania tożsamościami i dostępami jest potrzebny tylko do tego, aby nadzorować działanie systemu.

Automatyzacja czuwa nad jakością systemu IAM.U

W przypadku systemu IAM.U jego działanie w zakresie zarządzania tożsamościami i dostępami jest stale monitorowane. Ma to na celu zapewnienie odpowiedniej jakości działania całego systemu.

Automatyczne testowanie działania systemu IAM.U pozwala weryfikować różne scenariusze działań na modułach systemu. Odbywa się w tle z użyciem zaprogramowanych botów, symulujących różne sytuacje związane z udzielaniem lub z poszerzaniem zakresu dostępów do systemów dziedzinowych.

Zaprojektowany robot loguje się do systemu, stając się użytkownikiem testowym. Ustawia parametry wejściowe i weryfikuje, czy to, co jest zaprogramowane w naszym systemie zarządzania tożsamościami i dostępami spełnia swoje zadanie sposób bezbłędny i niezawodny.

Testy regresji badają wydajność systemu IAM.U oraz możliwości jego działania. Jeśli system nie działa

poprawnie, generowany jest raport, który informuje o błędach w działaniu narzędzia IAM.U.

Potrzebujesz więcej informacji na temat systemów IdM?

Skontaktuj się z nami! Odpowiemy Ci na wszystkie pytania związane z działaniem systemu do zarządzani

a tożsamościami i dostępami, przygotujemy jasny plan wdrożenia oraz przedstawimy wymagania techniczne, jakie organizacja powinna spełniać. Jeśli chcesz dowiedzieć się więcej, to wyślij nam wiadomość lub zostaw swój numer telefonu, a niezwłocznie zgłosimy się do Ciebie.